Vitória Spectre Laptop com HP e The Register

Berlim boffins ter descoberto uma falha processual no protocolo GSM de longa duração e criou um exploit em torno dele que pode derrubar uma rede móvel ou até mesmo mirar um assinante individual, na mesma cidade.

A façanha, apresentada no dia 22 de USENIX Simpósio de Segurança na semana passada, se aproveita do fato de que os telefones GSM permite estabelecer uma ligação de rádio antes de criptografia de autenticação deles. Que permite que um Motorola C123 cortado para passar por qualquer aparelho, antes que o dispositivo real pode se conectar, negando serviço a um cliente ou uma rede inteira.

O padrão de telefonia 2G incorporada em GSM tem alguma criptografia séria por trás dele. Uma vez que uma ligação rádio foi estabelecida, um protocolo de troca de chave identifica o cliente e encripta a comunicação. Antes disso, porém, o aparelho tem de responder a um pedido de paginação e é essa resposta que os boffins conseguiram falso.

Cada telefone pode bloquear 64 chamadas ou mensagens de um minuto

Fingindo a resposta não terá acesso a chamadas da marca ou mensagens de texto, mas vai impedi-los de chegar ao seu destino pretendido. No documento de apresentação ( PDF , detalhou se um pouco hiperbólico), os pesquisadores afirmam que a chave de sessão GSM poderia ser quebrado, o que torna possível para interceptar as chamadas recebidas, mas nós precisamos ver isso em ação para acreditar que era assim tão fácil.

Mas o serviço negando é certamente possível, ea equipe ainda conseguiu negar o serviço para um número específico - o que é mais preocupante, pois isso seria muito difícil de detectar. Cortar um telefone indivíduo poderia ser muito útil em uma série de circunstâncias.

Quando uma chamada ou texto está sendo encaminhado para um telefone móvel a rede só vai ter uma vaga idéia, onde o telefone está. O Home Location Register, que rastreia a localização de cada telefone em uma rede, só conhece o controlador Estação Base (BSC) para que o telefone é ligado. Um único BSC serão ligados a múltiplas estações de base (BTS), que são as estações de base com a qual está familiarizado.

Assim, um pedido de paginação será enviado para cada BTS ligados ao conhecido BSC, o que pode cobrir uma área significativa. O telefone cortado simplesmente responde a todos os pedidos de paginação e é atribuído um slot de rádio, antes de falhar a fase de autenticação. Por sua vez, isso faz com que a chamada a falhar, com o destinatário nunca ser alertado.

Responder a todos os pedidos de paginação não é fácil. A equipe demonstrou que o seu software pode superar qualquer aparelho normal (respondendo perante o destinatário legítimo pode ter uma palavra), mas quando o telefone cortado está ocupando o canal alocado não pode ouvir mais pedidos de paginação, então a equipe calcula que um aparelho pode bloquear um máximo de 64 pedidos por minuto. A rede de Berlim testado pela equipe foi de paginação entre 400 e 800 aparelhos a cada minuto (dependendo da popularidade da rede) para bloquear um operador inteiro de grandes áreas geográficas é claramente possível.

Bloqueio de um telefone específico é um pouco mais difícil que os pedidos de paginação são tratadas usando o Mobile Subscriber Identity temporária (TMSI), um número aleatório acordado entre o aparelho ea rede para evitar quaisquer identidades reais a serem transmitidos.

Para encontrar um TMSI específico a equipe fez repetidas chamadas para o número de telefone do alvo, enquanto escuta as solicitações de paginação. Ao registrar todas as TMSIs paginados, e desligar a chamada antes de telefone do destinatário tocou, eles foram capazes de estabelecer a TMSI de um telefone específico dentro de 20 chamadas.

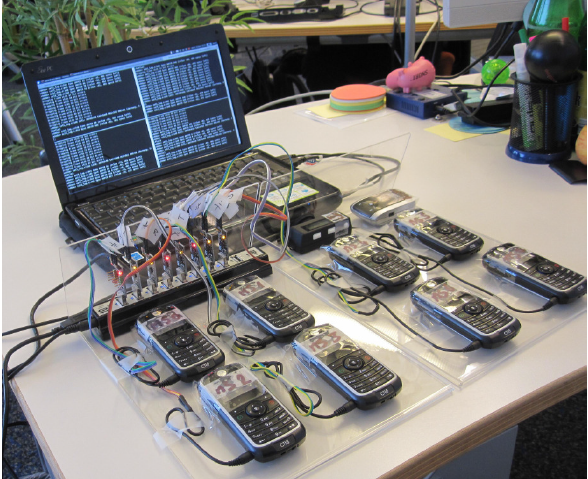

Uma vez que tinha feito que era trivial para definir seu C123 cortado, conectado a um PC para um processamento mais rápido a responder a todos os pedidos de paginação de que seja destinatária TMSI, que negou serviço ao cliente.

A equipe ressalta que nas redes em que nenhuma criptografia é usada (como no Paquistão e em outros países sobre a lista ITAR EUA ) também seria possível seqüestrar a chamada sem que o chamador já sabendo que tinha acontecido. Eles também propõem que a chave de sessão pode ser interceptado e rachou durante uma chamada anterior, alegando que se não tivesse sido atualizada no intervalo entre intercepção e descodificação então interceptação real seria possível.

El Reg acrescenta que o nível de criptografia é especificado pela rede e autenticação GSM não é mútuo, pelo que esta técnica pode ser combinada com uma base falsa (que especificar nenhuma criptografia) para permitir um verdadeiro ataque man-in-the-middle .

Redes 3G não autenticar mutuamente, embora eles também estabelecer uma ligação de rádio antes da autenticação de modo poderia ser vulnerável a um ataque semelhante - mesmo com redes 4G.

Resolver o problema significaria alterar o protocolo GSM, o que não é muito provável. Os operadores também podem acompanhar links de rádio que falharam na fase de autenticação, que lhes permitam alertar um usuário se estivesse acontecendo - embora não por chamada ou texto, obviamente.

Os ataques direcionados estão muito mais provável do que atolar toda a cidade. Atraente como a idéia pode ser, isso exigiria recursos consideráveis (para pesquisar a rede ea posição do equipamento cortado) eo efeito seria rapidamente mitigado como a rede tornou-se ciente do que estava acontecendo - mas bloquear um único usuário e provavelmente ninguém jamais saberia sobre isso, o que torna provável que alguém, em algum lugar, já está fazendo exatamente isso. ®

Nenhum comentário:

Postar um comentário